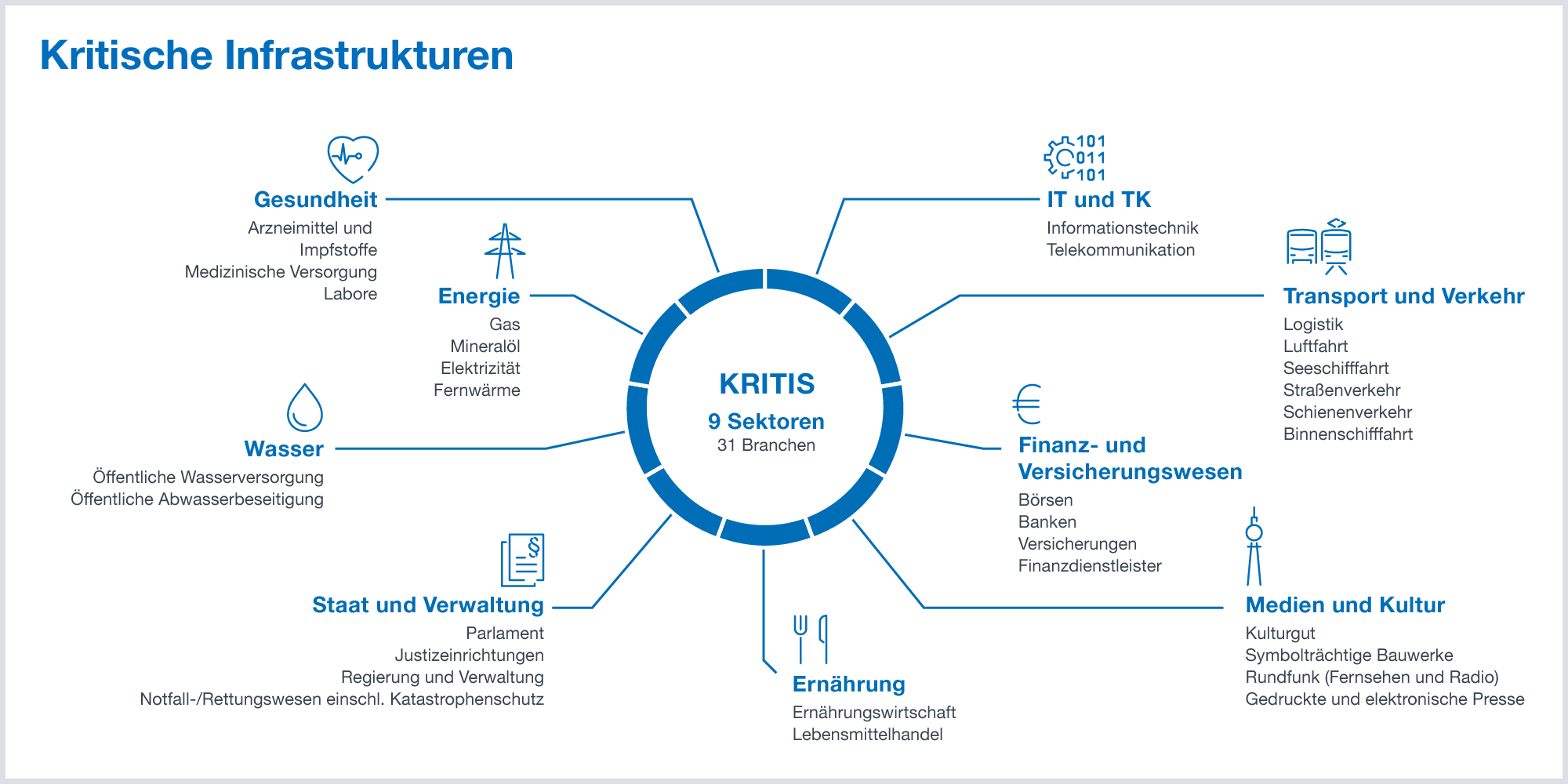

Bereits mehrfach kam es zu Angriffen auf kritische Infrastrukturen. 2014 erlitt beispielsweise ein Stahlwerk in Deutschland schwere Schäden, nachdem sich Hacker über Spear-Phishing, d. h. gezielte E-Mails, die von einer vertrauenswürdigen Quelle zu kommen scheinen und den Empfänger dazu veranlassen, einen mit einem Schadcode versehenen Anhang zu öffnen oder auf einen entsprechenden Link zu klicken, Zugang zu den Steuerungssystemen des Werks verschafft hatten. Die Hacker stahlen Login-Namen und Passwörter, die sie benötigten, um Zugriff auf das Büronetzwerk des Werks zu erhalten, von wo sie dann in sein Produktionssystem gelangten.

Der vermutlich bekannteste Vorfall ereignete sich 2015 in der Ukraine, als Hacker erfolgreich das SCADA-System eines Stromversorgers infiltrierten. Wichtige Leistungsschalter wurden abgeschaltet und das SCADA-System wurde mehr oder weniger unbrauchbar gemacht („Bricking”), was dann einen systemweiten Stromausfall zur Folge hatte. Fast eine Viertelmillion Menschen waren mitten im Winter für bis zu sechs Stunden ohne Strom.

Im Oktober 2019 bestätigten Berichte aus Indien, dass Hacker das größte Kernkraftwerk des Landes in Kudankulam im südlichen Bundesstaat Tamil Nadu infiltriert hatten. Laut der Viren-Scanning-Website VirusTotal war es den Hackern gelungen, mindestens einen Computer mit Schadsoftware zu infizieren, bevor der Eindringversuch entdeckt wurde.

2020 zielten mehrere Cyberangriffe auf israelische Wassersysteme ab, darunter Pumpanlagen, Abwassersysteme und Kläranlagen. Berichten zufolge nutzten Cyberterroristen Schwachstellen in veralteten ICS aus, um sich Zugang zu verschaffen. Glücklicherweise scheiterten die Angriffe dabei, die Wasserversorgung zu unterbrechen, aber es wird angenommen, dass die Hacker versuchten, Chemikalien wie Chlor im Wasser auf ein schädliches Niveau zu erhöhen. Dies sind nur einige wenige Beispiele, aber die klare Botschaft ist, dass mehr getan werden muss, um kritische Infrastrukturen zu schützen.