IEC 62443-2-1

- Titel IEC: Security program requirements for IACS asset owners

- Bearbeitungsstand IEC: veröffentlicht

- Titel DE: Anforderungen an ein IT-Sicherheitsprogramm für IACS-Betreiber

- Bearbeitungsstand DE: veröffentlicht

Teil 2-1 der Normenreihe definiert die Elemente, die für den Aufbau eines Informationssicherheits-Managementsystems (ISMS) für industrielle Automatisierungs- und Steuerungssysteme (IACS) notwendig sind, und gibt einen Leitfaden für die Entwicklung dieser Elemente. Dieses Dokument verwendet die breit angelegte Definition und den Anwendungsbereich für ein IACS nach IEC 62443-1-1.

Die Elemente eines ISMS nach dieser Norm beziehen sich in erster Linie auf die zugehörigen Leitlinien, Verfahren, Funktionen und das Personal. Zudem wird beschrieben, was in das endgültige ISMS für die Organisation aufgenommen werden sollte oder muss.

IEC/PAS 62443-2-2

- Titel IEC: Security protection scheme

- Bearbeitungsstand IEC: veröffentlicht

Teil 2-2 der Normenreihe spezifiziert ein Rahmenwerk für die Evaluation des Schutzes eines IACS. Es beinhaltet ein Verfahren zur Kombination der Evaluation von sowohl organisatorischen als auch von technischen Sicherheitsmaßnahmen in Zahlenwerten, den sogenannten „Schutzlevel“.

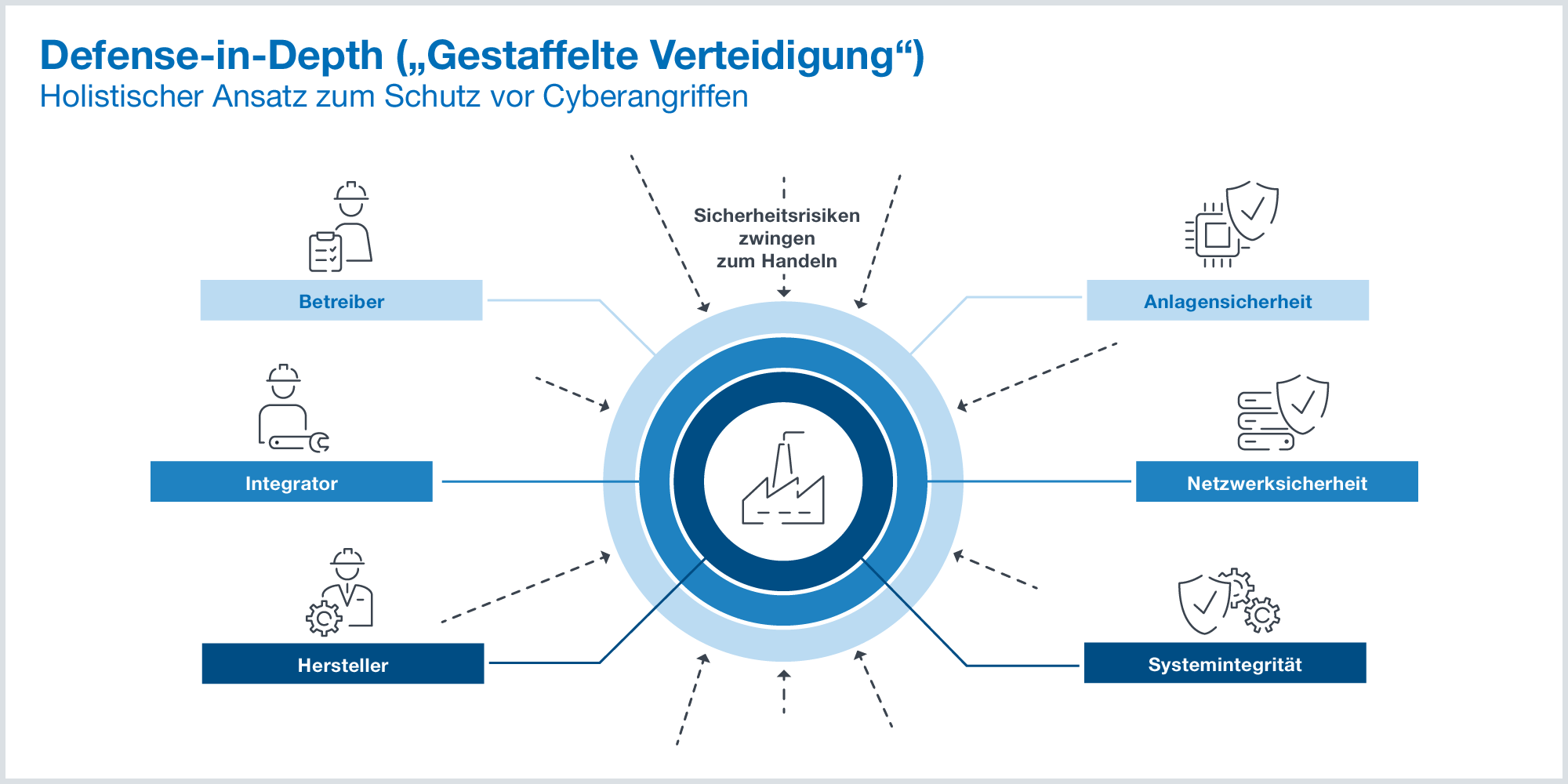

Das Rahmenwerk bildet die Struktur für die Evaluation der Defense-in-Depth-Strategie des IACS im Betrieb auf der Grundlage der technischen und organisatorischen Anforderungen, die in anderen Dokumenten der IEC-Normenreihe 62443 spezifiziert sind.

IEC/TR 62443-2-3

- Titel IEC: Patch management in the IACS environment

- Bearbeitungsstand IEC: veröffentlicht

Teil 2-3 der Normenreihe beschreibt Anforderungen an Betreiber und Hersteller von IACS, die ein IACS-Patch-Managementprogramm aufgestellt haben und pflegen.

Es wird ein festgelegtes Format für die Weitergabe von Informationen über Sicherheits-Patches von Betreibern an Hersteller, eine Definition bestimmter Aktivitäten im Zusammenhang mit der Herausbildung der Patch-Informationen durch Hersteller und den Einsatz und die Installation der Patches durch Betreiber empfohlen.

IEC 62443-2-4

- Titel IEC: Security program requirements for IACS service providers

- Bearbeitungsstand IEC: veröffentlicht

- Titel DE: Anforderungen an das IT-Sicherheitsprogramm von Dienstleistern für industrielle Automatisierungssysteme

- Bearbeitungsstand DE: veröffentlicht

Teil 2-4 der IEC 62443 spezifiziert einen umfassenden Satz von Anforderungen an die Sicherheitsfähigkeiten für IACS-Dienstleister, die sie dem Betreiber während der Integrations- und Wartungsaktivitäten einer Automatisierungslösung anbieten können. Da nicht alle Anforderungen für alle Industriebranchen und Organisationen gelten, sieht Teil 2-4 die Entwicklung von Profilen vor, die die Bildung von Untergruppen mit diesen Anforderungen ermöglichen. Über Profile wird dieses Dokument an spezifische Umgebungen angepasst, einschließlich Umgebungen, die nicht auf einem IACS basieren.